首先…先隨便找一台被打爆的工作站(是自己的虛擬機歐),然後受到了 RDP 攻擊被塞入了 Meterpreter,你能找到這些證據嗎?

這時利用 DeepBlueCLI 來從 Windows 的事件日誌中找到威脅吧!

https://github.com/sans-blue-team/DeepBlueCLI

載下來後

首先打開 powershell 輸入

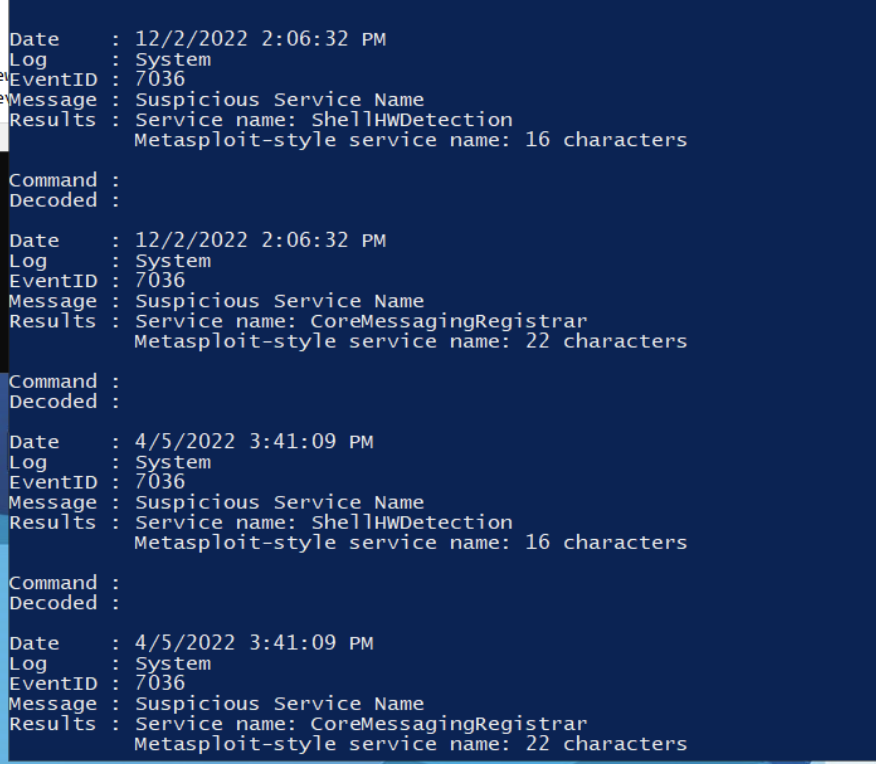

.\DeepBlue.psl -log system

可以看到

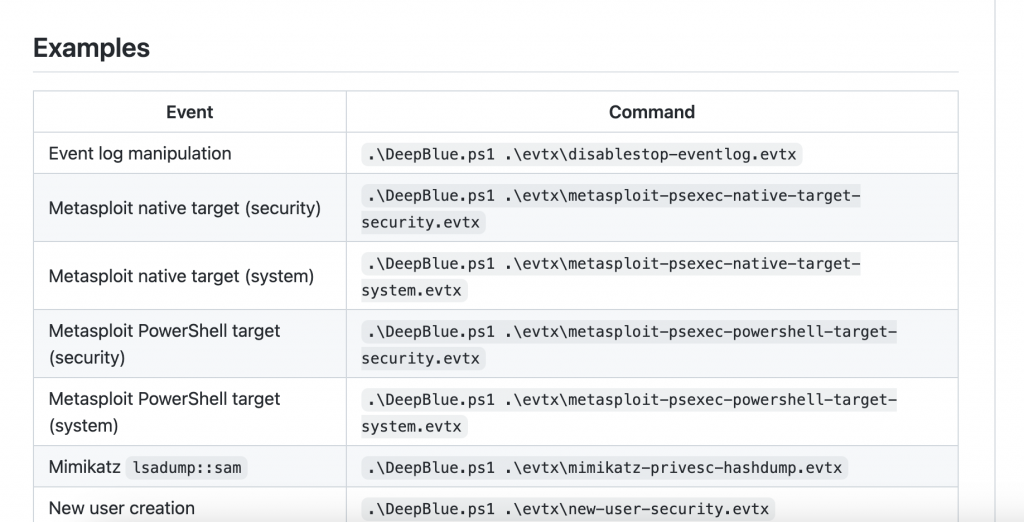

不過我們是要調查 log ,比如說要從檔案中找到有沒有被人跑 GoogleUpdate 的程式?

evtx 檔案是 Windows 的事件日誌檔案

Github 上有寫怎麼用

所以我們可以在機器下

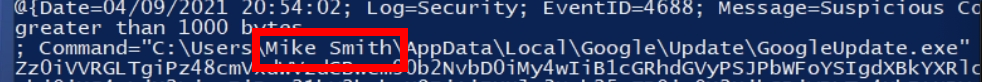

.\DeepBlue.psl ..\Security.evtx | Select-String -pattern 'update'來尋找是哪個使用者跑了這個程式

跑的時候蠻久的…

之後仔細看就可以看到

是 Mike Smith 歐!

不過也可以直接對著日誌 指定輸入

.\DeepBlue.psl ..\System.evtx

這會列出所有日誌的操作

通常Windows log 都可以看到蠻有趣的東西

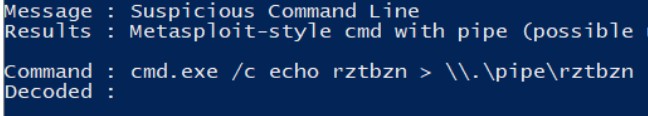

例如看到可疑的指令...

擺明就跟你說是 Metasploit

所以我們就查到證據拉!