pfSense是一個基於FreeBSD的開源防火牆及路由平台,而Snort是一套開放原始碼的網路入侵預防軟體與網路入侵檢測軟體。

透過這兩套開源系統整合出可自行控制的軟體型路由器防火牆(?)

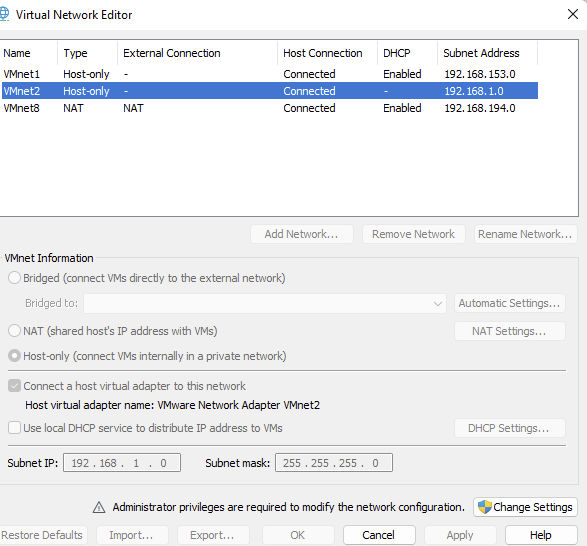

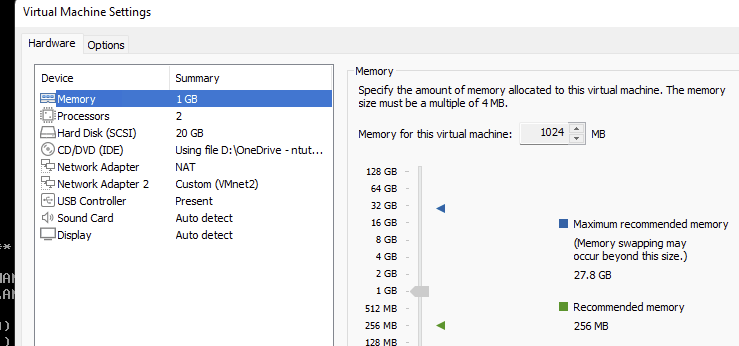

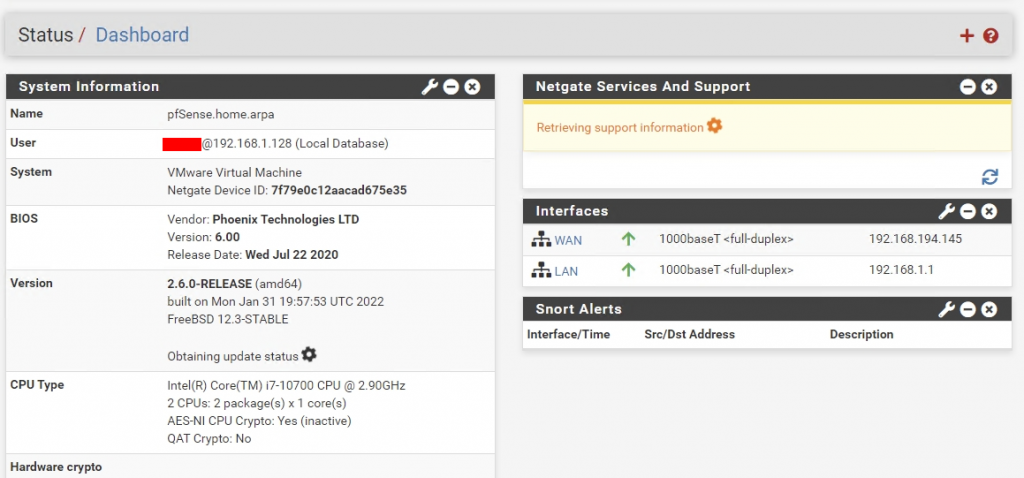

假設各位已安裝 pfSense, 我的環境是在 VMware 配置 pfsense,WAN 口是 VMware 的 NAT,LAN 是 Hostonly VMnet2

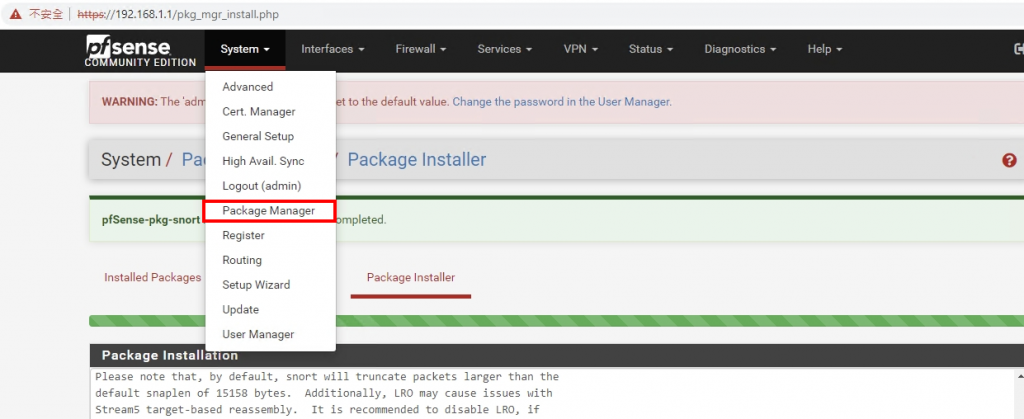

在 pfSense 網頁介面中的 System -> Package Manager

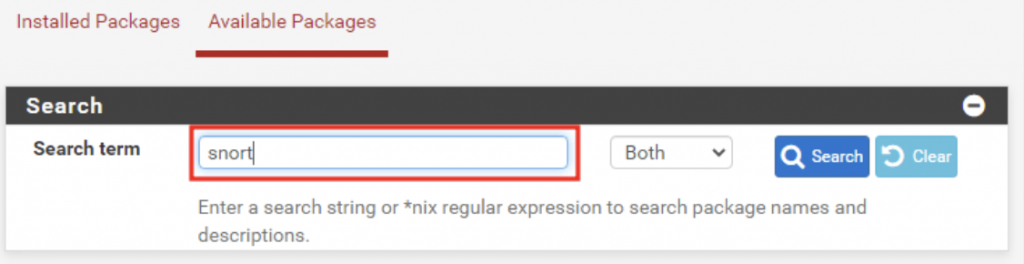

切到 Available Packages 搜尋 Snort 並安裝

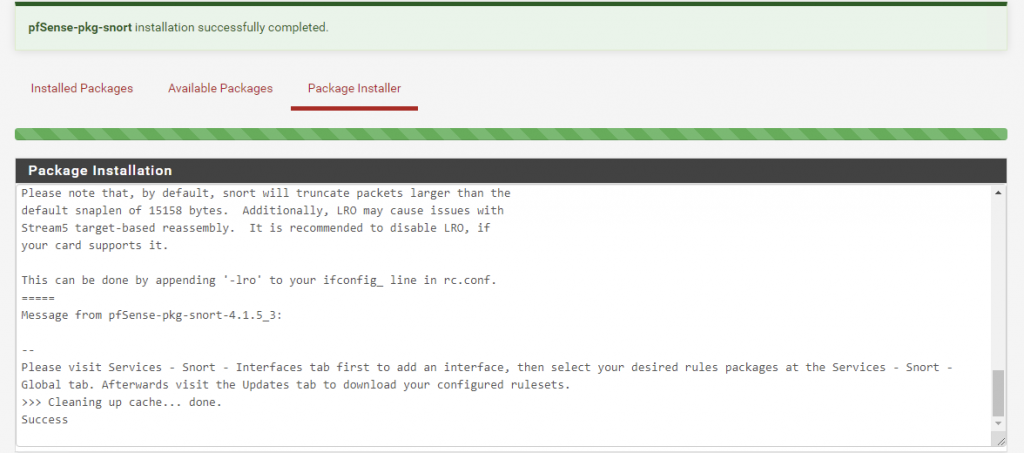

安裝完成後會有個綠色字條出現。

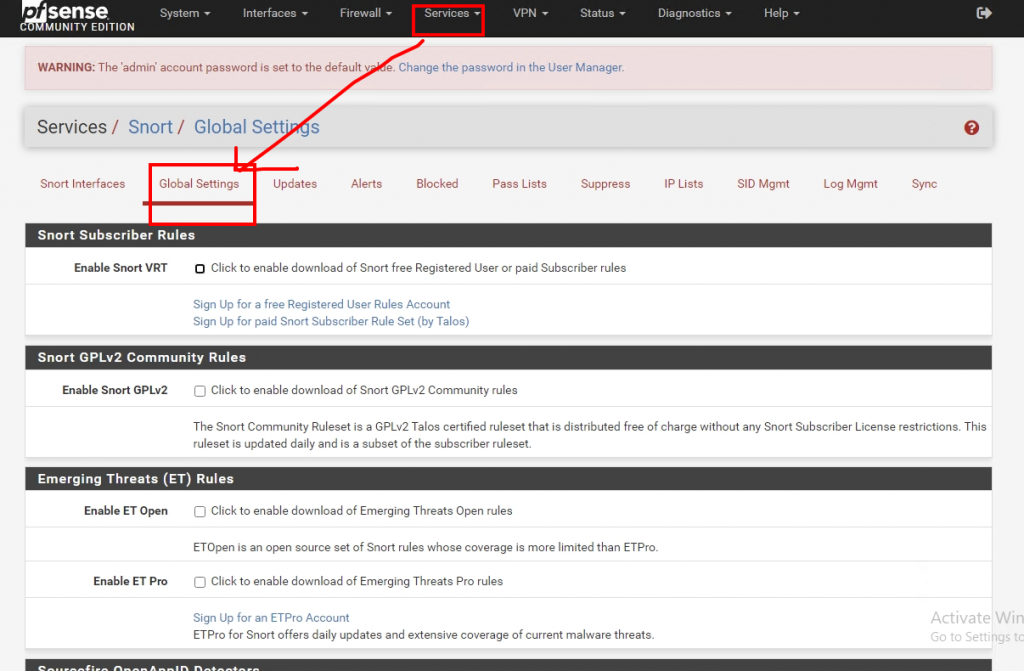

在導覽列上 Services -> Snort 就會多出這個選項,點擊後進行設定

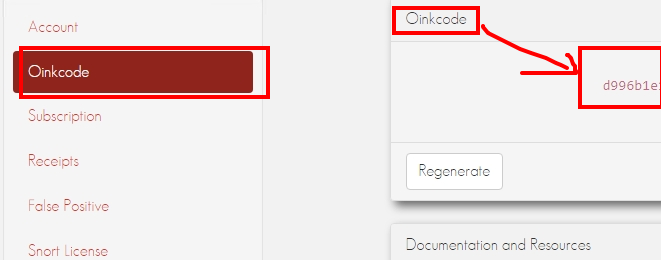

這一步需要到 snort 官網上註冊帳號

取得Oinkcode 貼上去 (我故意不截到所有code 的…)

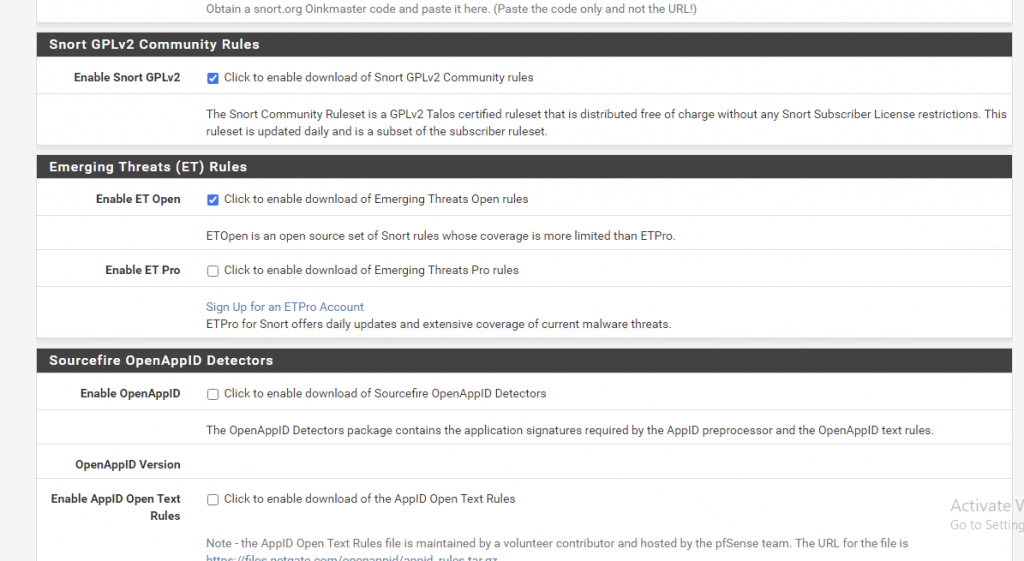

接下來就勾選想要啟用的規則

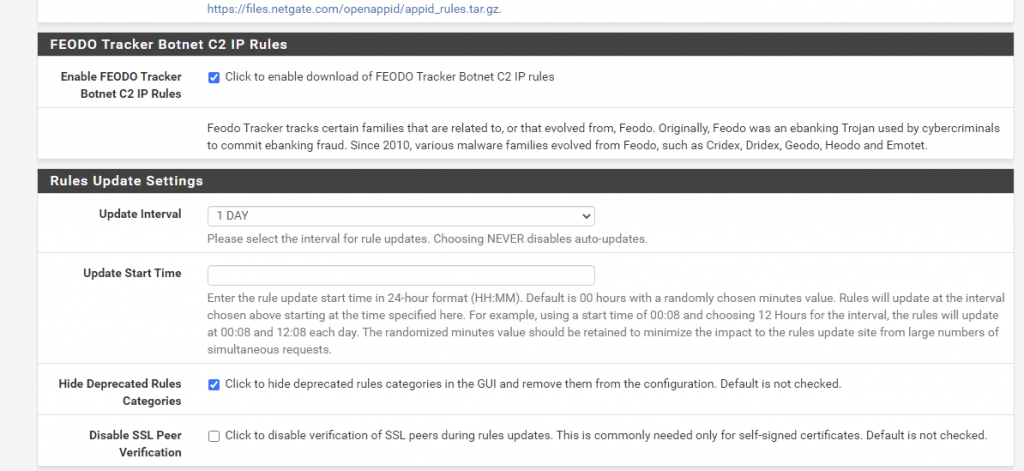

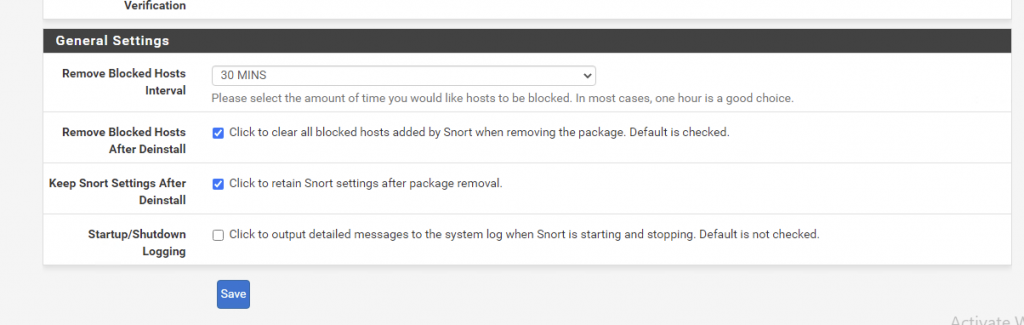

更新規則的時間依需求調整

還有被封鎖時的主機什麼時候要解鎖

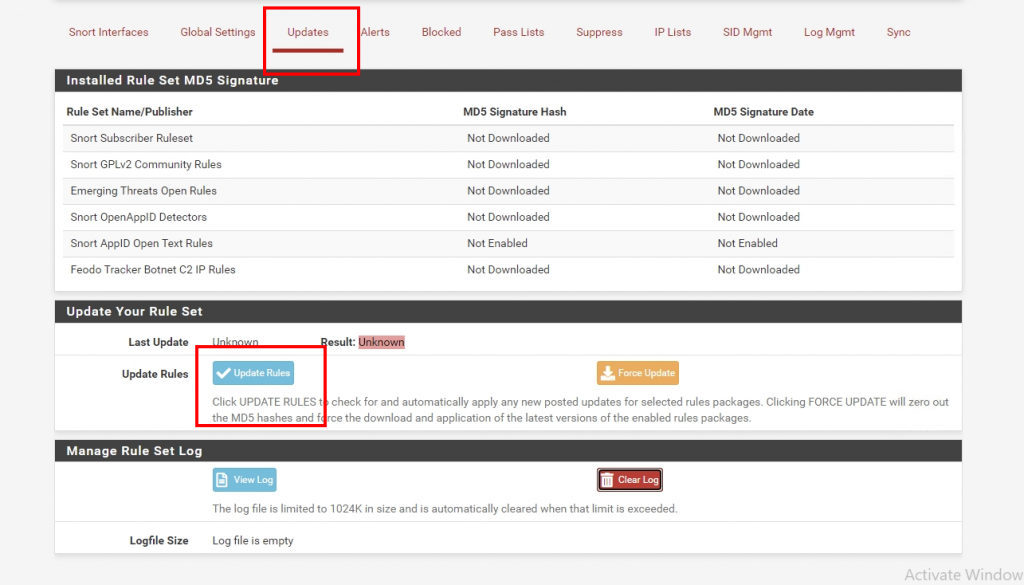

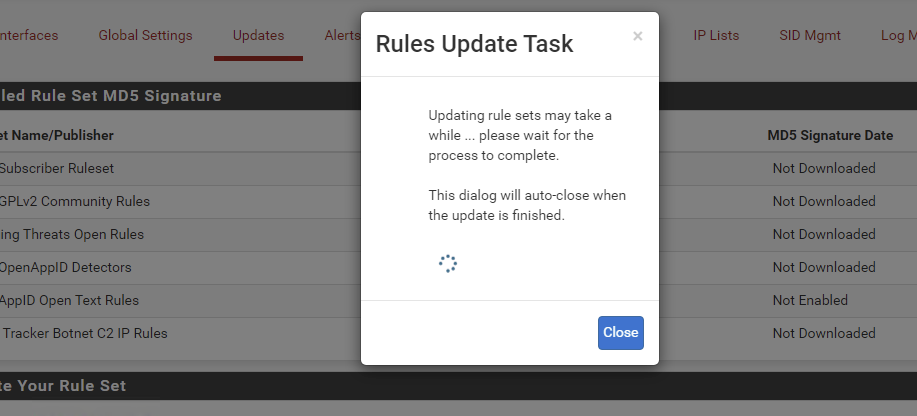

切換到 Snort -> Updates 更新一下 Rule … 需要一段時間

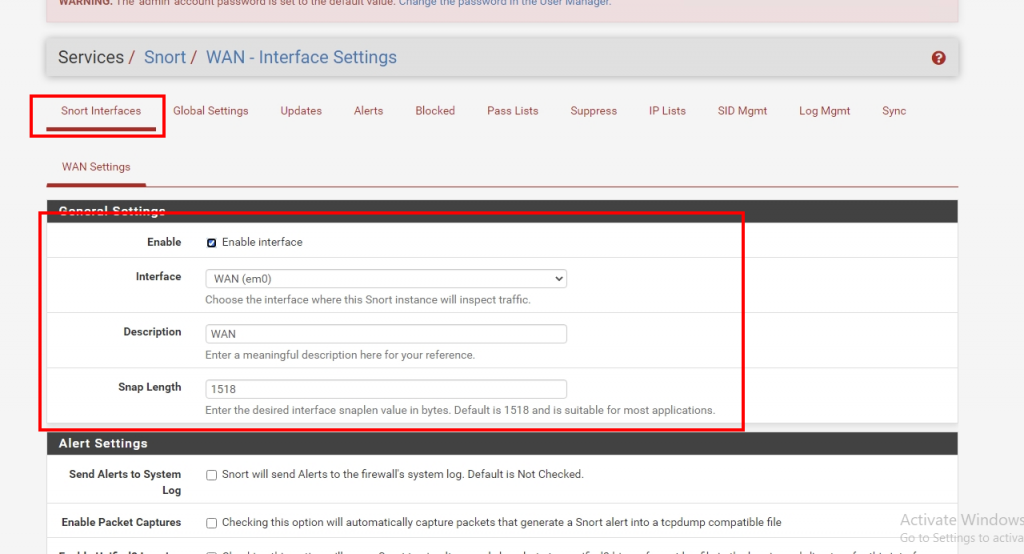

一切就緒後決定要配置在哪個 WAN 還是 LAN 上,那我這邊 NAT 其實外面是實體機伺服器, LAN 對的是內部的 VM 網路,裡面再配一台 Win10 透過 pfsense 的 LAN 口轉發 WAN 上網。

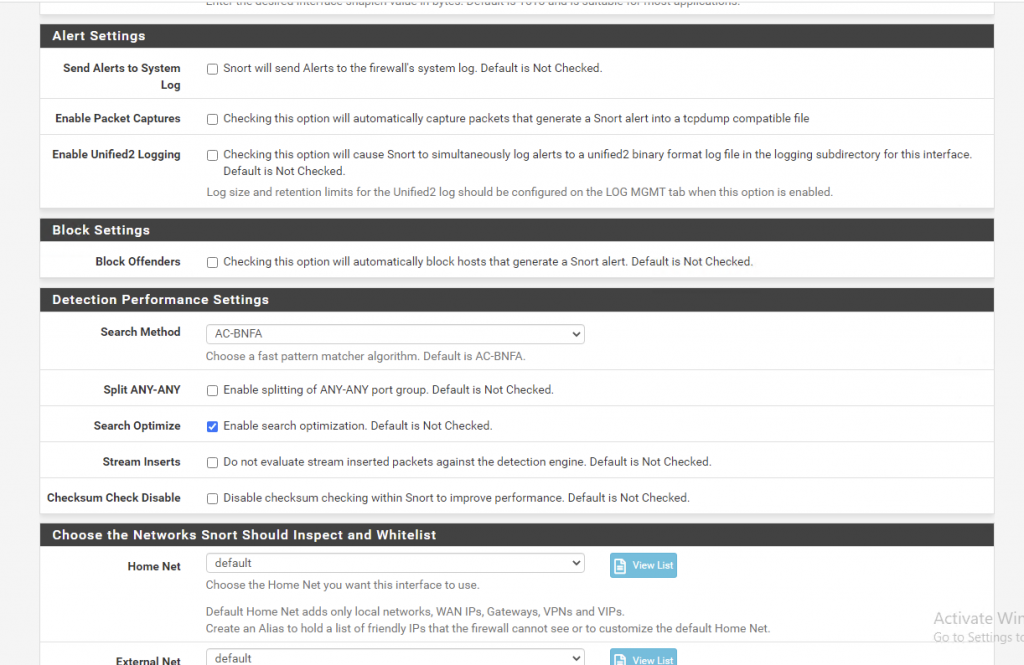

幾個比較重要的設定是妳 alert 的地方要不要啟用封包擷取跟傳到系統 log 上

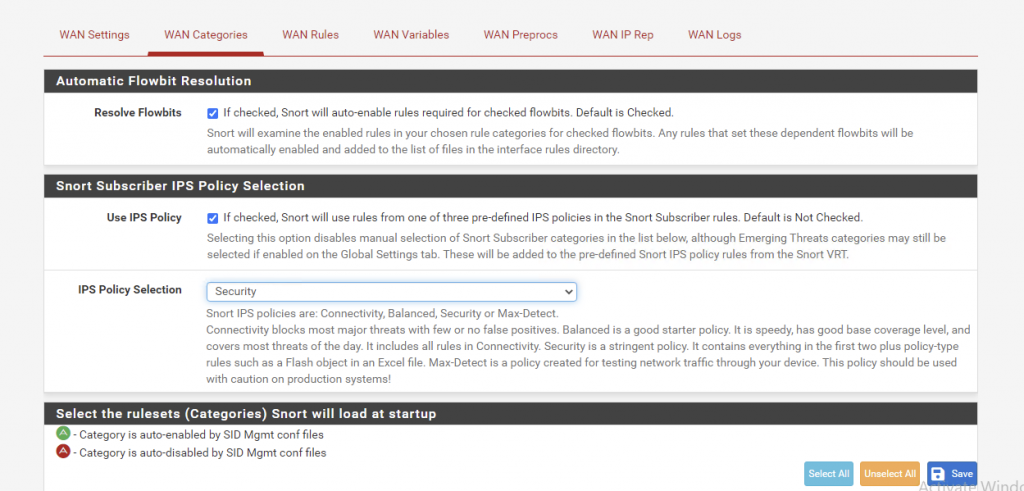

在WAN Categories 中 為 Snort 開啟 IPS policy

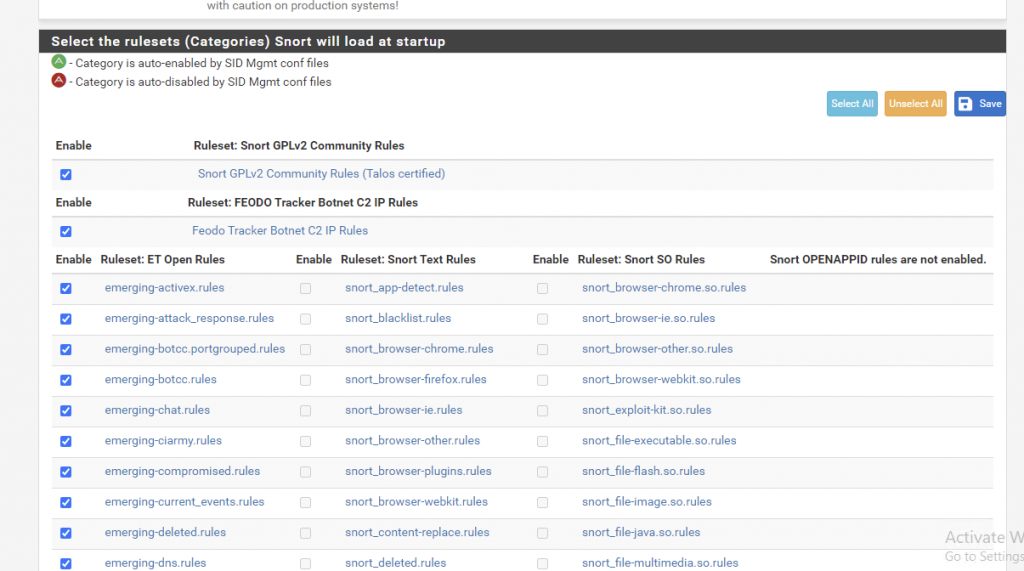

下面規則記得勾選歐,是不是有種網路安全技能競賽每年都在考的題目在上面的既視感…

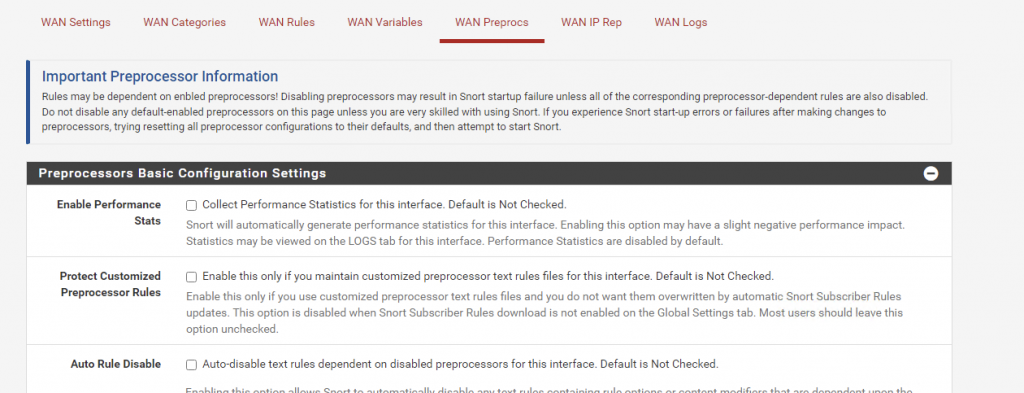

WAN Preprocs 就看需求要不要調整預處理的內容

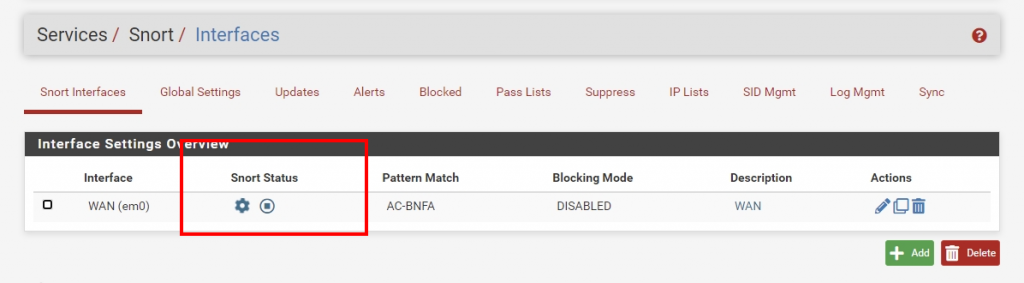

最後回到 Snort Interface

點啟用的按鈕(我點了正在啟用中所以是齒輪圖案)

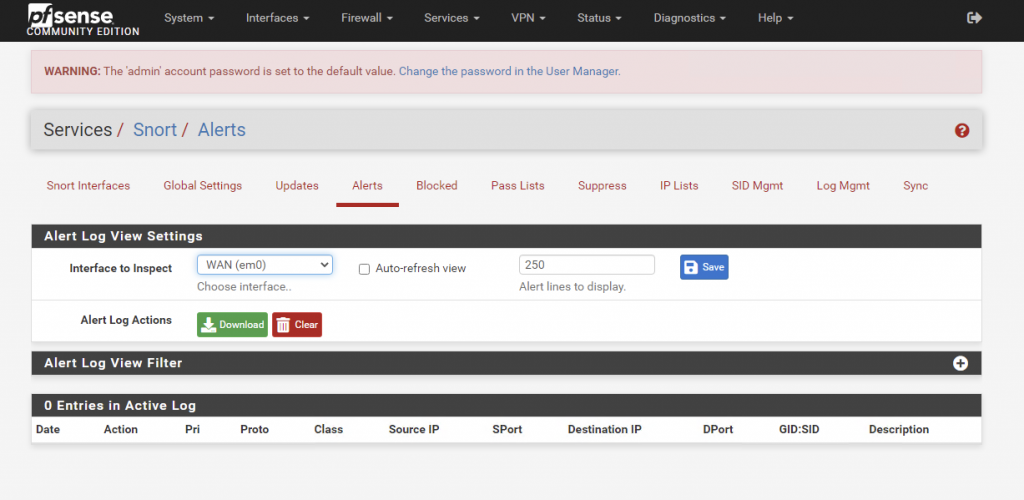

最後就準備一台機器攻擊看看會不會有 alert 跳出來囉!

這邊我 pfsense 的配置是

注意給軟路由的 LAN VMnet2 不要開 DHCP 的服務喔,如果 VM 抓錯抓到 VMware 的 DHCP 而不是 Pfsense 上的,網路直接斷給你看…. 這我弄了好久才查到這個問題